新書推薦:

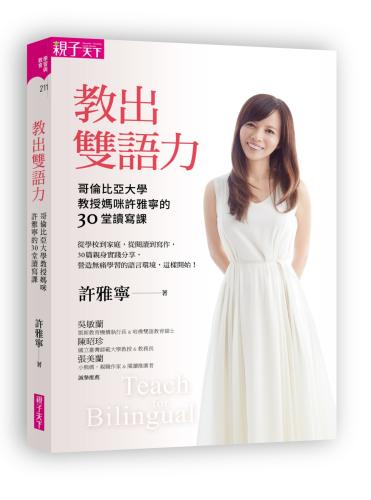

《

教出雙語力:哥倫比亞大學教授媽咪許雅寧的30堂讀寫課

》

售價:HK$

100.9

《

買一間會增值的房子(修訂版)

》

售價:HK$

124.7

《

日雜人氣造型師の時尚褲裝穿搭課:5款經典褲型╳5種低溫色彩╳4項穿搭法則╳10個玩轉技巧!

》

售價:HK$

103.9

《

京阪奈親子自由行:GO! 關西親子遊全攻略,小孩開心,爸媽不累的完美行程

》

售價:HK$

124.7

《

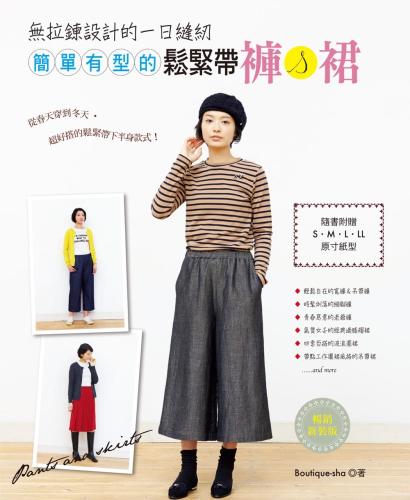

無拉鍊設計的一日縫紉:簡單有型的鬆緊帶褲&裙(暢銷新裝版)

》

售價:HK$

103.9

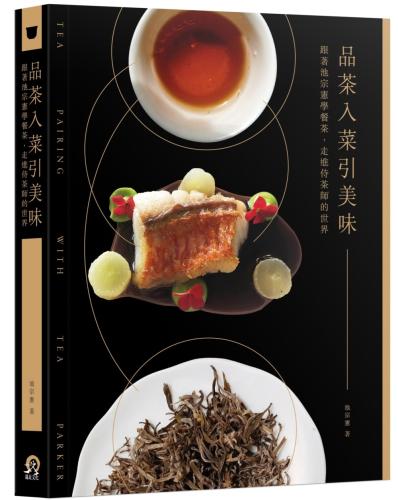

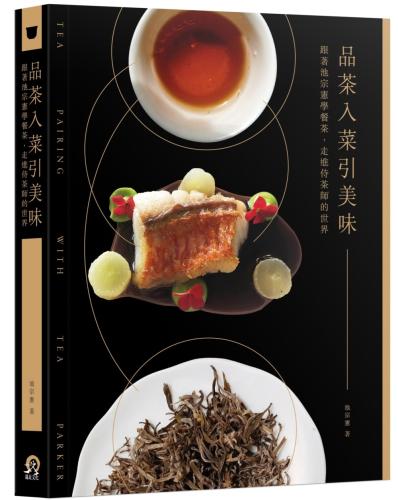

《

品茶入菜引美味:跟著池宗憲學餐茶,走進侍茶師的世界

》

售價:HK$

237.5

《

孩子的第一套STEAM繪遊書007 不能再斜的比薩斜塔:看義大利數百年來如何拉直比薩斜塔(108課綱課學素養最佳文本)

》

售價:HK$

118.8

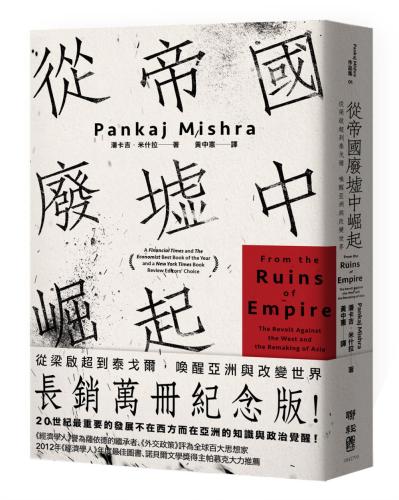

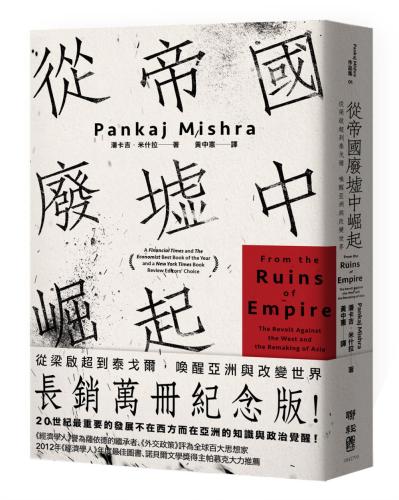

《

從帝國廢墟中崛起:從梁啟超到泰戈爾,喚醒亞洲與改變世界(長銷萬冊紀念版)

》

售價:HK$

136.6

|

| 內容簡介: |

本書作者有多年的全球前500大企業的資訊安全管理工作經驗,深諳前500大企業資訊安全建設、規劃、實施和管理的細節、困難和重點問題;對於資訊安全在建設、規劃、實施和管理等方面都有其獨到之處,可作為其他中小型和大型企業的參考。

全書以作者在全球前500大企業中,使用企業級開放原始碼作業系統Linux在資訊安全中的部署和使用方法為切入點,來介紹如何做好資訊安全工作。

針對企業實際需求,對如何使用企業開放原始碼Linux作業系統來進行資訊安全建設進行全面、深入和系統的分析,並透過大量的威脅分析、解決想法、解決技術及實現實例來介紹。

|

| 關於作者: |

李洋博士

現任某資訊安全公司CTO,十餘年來一直從事資訊安全和IT架構領域的技術研發和管理工作,曾主持和參與多項國家重點項目,並主導多個電信網路、互聯網網路、金融企業網路的IT架構設計、資訊安全系統設計和研發工作。

曾在IEEE、ACM、51CTO、《電腦世界》、《網管員世界》等國內外知名媒體和期刊上發表SCIEI學術論文和各類技術文章百餘篇,擁有個人專著6本,國家專利4項。

|

| 目錄:

|

PART1安全運行維護理論及背景準備

Chapter01知彼:企業資訊安全現狀剖析

1.1資訊安全問題概覽

1.1.1駭客入侵

1.1.2病毒發展趨勢

1.1.3內部威脅

1.1.4自然災害

1.2各經濟大國安全問題概要

1.3企業面臨的主要資訊安全威脅

1.3.1掃描

1.3.2特洛伊木馬

1.3.3拒絕服務攻擊和分散式拒絕服務攻擊

1.3.4病毒

1.3.5IP欺騙

1.3.6ARP欺騙

1.3.7網路釣魚

1.3.8僵屍網路

1.3.9跨站指令稿攻擊

1.3.10緩衝區溢位攻擊

1.3.11SQL植入攻擊

1.3.12零日攻擊

1.3.13「社會工程學」攻擊

1.3.14中間人攻擊

1.3.15密碼攻擊

1.4認識駭客

1.5剖析駭客的攻擊方法

1.5.1確定攻擊目標

1.5.2踩點和資訊搜集

1.5.3獲得許可權

1.5.4許可權提升

1.5.5攻擊實施

1.5.6留取後門程式

1.5.7掩蓋入侵痕跡

Chapter02知己:企業資訊安全技術概覽

2.1實體層防護:實體隔離

2.2系統層防護:安全作業系統和資料庫安全

2.2.1選用安全作業系統

2.2.2作業系統密碼設定

2.2.3資料庫安全技術

2.3網路層防護:防火牆

2.3.1防火牆簡介

2.3.2防火牆的分類

2.3.3傳統防火牆技術

2.3.4新一代防火牆的技術特點

2.3.5防火牆技術的發展趨勢

2.3.6防火牆的設定方式

2.3.7防火牆的實際安全部署建議

2.4應用層防護:IDSIPS

2.4.1入侵偵測系統簡介

2.4.2入侵偵測技術的發展

2.4.3入侵偵測技術的分類

2.4.4入侵偵測系統的分類

2.4.5入侵防禦系統(IPS)

2.4.6IPS的發展

2.4.7IPS的技術特徵

2.4.8IPS的功能特點

2.4.9IPS的產品種類

2.5閘道級防護:UTM

2.6Web應用綜合防護:WAF

2.7資料防護:資料加密及備份

2.7.1加密技術的基本概念

2.7.2加密系統的分類

2.7.3常用的加密演算法

2.7.4加密演算法的主要應用場景

2.7.5資料備份及恢復技術

2.8遠端存取安全保障:VPN

2.8.1VPN簡介

2.8.2VPN的分類

2.9身份認證技術

2.9.1靜態密碼

2.9.2智慧卡(IC卡)

2.9.3簡訊密碼

2.9.4動態隨身認證

2.9.5USBKey

2.9.6生物識別技術

2.9.7雙因素身份認證

2.10管理層:資訊安全標準化組織及標準

2.10.1國際資訊安全標準概覽

PART2企業Linux安全運行維護規劃及選型

Chapter03規劃:企業資訊安全工作想法

3.1資訊安全的本質

3.2資訊安全概念經緯線:從層次到屬性

3.3業界資訊安全專家定義的資訊安全:資訊安全四要素

3.4企業資訊安全的實施內容和依據(框架)

3.4.1基本原則

3.4.2傳統的企業資訊安全架構

3.4.3新的企業資訊安全框架及其實施內涵

3.5規劃企業Linux安全的實施內容

Chapter04選型:企業Linux軟硬體選型及安裝部署

4.1Linux應用套件選擇

4.1.1Linux的歷史

4.1.2與Linux相關的基本概念

4.1.3Linux的主要特點

4.1.4Linux的應用領域

4.1.5常見的Linux發行套件

4.1.6企業的選擇:FedoravsRedHatEnterpriseLinux

4.2Linux核心版本選擇

4.3Linux伺服器選型

4.3.1CPU(處理器)

4.3.2RAM(記憶體)

4.3.3處理器架構

4.3.4伺服器類型選型

4.4Linux安裝及部署

4.4.1注意事項

4.4.2其他需求

4.5大規模自動部署安裝Linux

4.5.1PXE技術

4.5.2架設Yum軟體來源

4.5.3安裝相關服務程式設計執行

PART3企業Linux安全運行維護實戰

Chapter05高屋建瓴:「四步」完成企業Linux系統安全防護

5.1分析:企業Linux系統安全威脅

5.2理念:企業級Linux系統安全立體式防範系統

5.3企業Linux檔案系統安全防護

5.3.1企業Linux檔案系統的重要檔案及目錄

5.3.2檔案目錄存取權限

5.3.3字母檔案許可權設定法

5.3.4數字檔案許可權設定法

5.3.5特殊存取模式及貼上位元的設定法

5.3.6使用檔案系統一致性檢查工具:Tripwire

5.3.7根使用者安全管理

5.4企業Linux處理程序安全防護

5.4.1確定Linux下的重要處理程序

5.4.2處理程序安全命令列管理方法

5.4.3使用處理程序檔案系統管理處理程序

5.4.4管理中常用的PROC檔案系統呼叫介面

5.5企業Linux使用者安全管理

5.5.1管理使用者及群組檔案安全

5.5.2使用者密碼管理

5.6企業Linux記錄檔安全管理

5.6.1Linux下的記錄檔分類

5.6.2使用基本指令進行記錄檔管理

5.6.3使用syslog裝置

5.7應用LIDS進行Linux系統入侵偵測

5.7.1LIDS簡介

5.7.2安裝LIDS

5.7.3設定和使用LIDS

Chapter06錦上添花:企業Linux作業系統ACL應用及安全強化

6.1安全強化必要性分析

6.2強化第一步:使用ACL進行靈活存取控制

6.2.1傳統的使用者-使用者群組-其他使用者(U-G-O)存取控制機制回顧

6.2.2擴充的存取控制清單(ACL)方式

6.3強化第二步:使用SELinux強制存取控制

6.3.1安全模型

6.3.2SELinux:Linux安全增強機制原理

6.3.3SELinux中的上下文(context)

6.3.4SELinux中的目標策略(TargetedPolicy)

6.3.5SELinux設定檔和策略目錄介紹

6.3.6使用SELinux的準備

6.3.7SELinux中布林(boolean)變數的使用

Chapter07緊密布控:企業Web伺服器安全防護

7.1Web安全威脅分析及解決想法

7.2Web伺服器選型

7.2.1HTTP基本原理

7.2.2為何選擇Apache伺服器

7.2.3安裝Apache紅外線發射

7.3安全設定Apache伺服器

7.4Web服務存取控制

7.4.1存取控制常用設定指令

7.4.2使用.htaccess檔案進行存取控制

7.5使用認證和授權保護Apache

7.5.1認證和授權指令

7.5.2管理認證密碼檔案和認證群組檔案

7.5.3認證和授權使用實例

7.6使用Apache中的安全模組

7.6.1Apache伺服器中安全相關模組

7.6.2開啟安全模組

7.7使用SSL保障Web通訊安全

7.7.1SSL簡介

7.7.2Apache中運用SSL的基本原理

7.7.3使用開放原始碼的OpenSSL保護Apache通訊安全

7.8Apache記錄檔管理和統計分析

7.8.1記錄檔管理概述

7.8.2與記錄檔相關的設定指令

7.8.3記錄檔記錄等級和分類

7.8.4使用Webalizer對Apache進行記錄檔統計和分析

7.9其他有效的安全措施

7.9.1使用專用的使用者執行Apache伺服器

7.9.2設定隱藏Apache伺服器的版本編號

7.9.3設定虛擬目錄和目錄許可權

7.9.4使Web服務執行在「監牢」中

7.10Web系統安全架構防護要點

7.10.1Web系統風險分析

7.10.2方案的原則和想法

7.10.3網路拓撲及要點剖析

Chapter08謹小慎微:企業基礎網路服務防護

8.1企業基礎網路服務安全風險分析

8.1.1企業域名服務安全風險分析

8.1.2企業電子郵件服務安全風險分析

8.2企業域名服務安全防護

8.2.1正確設定DNS相關檔案

8.2.2使用Dlint工具進行DNS設定檔檢查

8.2.3使用指令檢驗DNS功能

8.2.4設定輔助域名伺服器進行容錯備份

8.2.5設定快取記憶體伺服器緩解DNS存取壓力

8.2.6設定DNS負載平衡

8.2.7限制名稱伺服器遞迴查詢功能

8.2.8限制區傳送(zonetransfer)

8.2.10分離DNS(splitDNS)

8.2.11隱藏BIND的版本資訊

8.2.12使用非root許可權執行BIND

8.2.13刪除DNS上不必要的其他服務

8.2.14合理設定DNS的查詢方式

8.2.15使用dnstop監控DNS流量

8.3企業電子郵件服務安全防護

8.3.1安全使用SendmailServer

8.3.2安全使用Postfix電子郵件伺服器

8.3.3企業垃圾郵件防護

Chapter09未雨綢繆:企業級資料防護

9.1企業資料防護技術分析

9.2資料加密技術原理

9.2.1對稱加密、解密

9.2.2非對稱加密、解密

9.2.3公開金鑰結構的保密通訊原理

9.2.4公開金鑰結構的鑑別通訊原理

9.2.5公開金鑰結構的鑑別+保密通訊原理

9.3應用一:使用GnuPG進行應用資料加密

9.3.1安裝GnuPG

9.3.2GnuPG的基本指令

9.3.3GnuPG的詳細使用方法

9.3.4GnuPG使用實例

9.3.5GnuPG使用中的注意事項

9.4應用二:使用SSH加密資料傳輸通道

9.4.1安裝最新版本的OpenSSH

9.4.2設定OpenSSH

9.4.3SSH的金鑰管理

9.4.4使用scp指令遠端拷貝檔案

9.4.5使用SSH設定「加密通道」

9.5應用三:使用OpenSSL進行應用層加密

9.6資料防洩露技術原理及其應用

Chapter10通道保障:企業行動通訊資料防護

10.1VPN使用需求分析

10.1.1VPN簡介

10.1.2VPN安全技術分析

10.2Linux提供的VPN類型

10.2.1IPSecVPN

10.2.2PPPOverSSH

10.2.3CIPE:CryptoIPEncapsulation

10.2.4SSLVPN

10.2.5PPPTD

10.3使用OpenVPN建構SSLVPN

10.3.1OpenVPN簡介

10.3.2安裝OpenVPN

10.3.3製作憑證

10.3.4設定服務端

10.3.5設定用戶端

10.3.6一個實際的設定實例

10.4使用IPSecVPN

10.4.1安裝ipsec-tools

10.4.2設定IPSecVPN

Chapter11運籌帷幄:企業Linux伺服器遠端安全管理

11.1遠端控制及管理的基本原理

11.1.1遠端監控與管理原理

11.1.2遠端監控與管理的主要應用範圍

11.1.3遠端監控及管理的基本內容

11.2使用Xmanager3.0實現Linux遠端登入管理

11.2.1設定Xmanager伺服器端

11.2.2設定Xmanager用戶端

11.3使用VNC實現Linux遠端系統管理

11.3.1VNC簡介

11.3.2啟動VNC伺服器

11.3.3使用VNCViewer實現Linux遠端系統管理

11.3.4使用SSH+VNC實現安全的Linux遠端桌面管理

Chapter12舉重若輕:企業網路流量安全管理

12.1網路流量管理簡介

12.1.1流量識別

12.1.2流量統計分析

12.1.3流量限制

12.1.4其他方面

12.2需要管理的常見網路流量

12.3網路流量捕捉:圖形化工具Wireshark

12.3.1Wireshark簡介

12.3.2層次化的資料封包協定分析方法

12.3.3以外掛程式技術為基礎的協定分析器

12.3.4安裝Wireshark

12.3.5使用Wireshark

12.4網路流量捕捉:命令列工具Tcpdump

12.4.1tcpdump簡介

12.4.2安裝tcpdump

12.4.3使用tcpdump

12.5網路流量分析—NTOP

12.5.1NTOP介紹

12.5.2安裝NTOP

12.5.3使用NTOP

12.6網路流量限制—TC技術

12.6.1TC(TrafficControl)技術原理

12.6.2使用LinuxTC進行流量控制實例

12.7網路流量管理的策略

12.7.1網路流量管理的目標

12.7.2網路流量管理的實際策略

Chapter13兵來將擋,水來土掩:企業級防火牆部署及應用

13.1防火牆技術簡介

13.2NetfilterIptables防火牆框架技術原理

13.2.1Linux中的主要防火牆機制演進

13.2.2NetfilterIptables架構簡介

13.2.3NetfilterIptables模組化工作架構.

13.2.4安裝和啟動NetfilterIptables系統

13.2.5使用Iptables撰寫防火牆規則

13.3使用Iptables撰寫規則的簡單應用

13.4使用Iptables完成NAT功能

13.4.1NAT簡介

13.4.2NAT的原理

13.4.3NAT的實際使用

13.5防火牆與DMZ的配合使用

13.5.1DMZ原理

13.5.2建構DMZ

13.6防火牆的實際安全部署建議

13.6.1方案一:錯誤的防火牆部署方式

13.6.2方案二:使用DMZ

13.6.3方案三:使用DMZ+二

13.6.4方案四:通透式防火牆

Chapter14銅牆鐵壁:企業立體式入侵偵測及防禦

14.1入侵偵測技術簡介

14.2網路入侵偵測及防禦:Snort

14.2.1安裝Snort

14.2.2設定Snort

14.3撰寫Snort規則

14.3.1規則動作

14.3.2協定

14.3.3IP位址

14.3.4通訊埠編號

14.3.5方向運算符號(directionoperator)

14.3.6activatedynamic規則

14.3.7Snort規則簡單應用舉例

14.3.8Snort規則進階應用舉例

14.4主機入侵偵測及防禦:LIDS

14.5分散式入侵偵測:SnortCenter

14.5.1分散式入侵偵測系統的組成

14.5.2系統安裝及部署

PART4企業Linux安全監控

Chapter15管中窺豹:企業Linux系統及效能監控

15.1常用的效能監測工具

15.1.1uptime

15.1.2dmesg

15.1.3top

15.1.4iostat

15.1.5vmstat

15.1.6sar

15.1.7KDESystemGuard

15.1.8free

15.1.9Traffic-vis

15.1.10pmap

15.1.11strace

15.1.12ulimit

15.1.13mpstat

15.2CPU監控詳解

15.2.1上下文切換

15.2.2執行佇列

15.2.3CPU使用率

15.2.4使用vmstat工具進行監控

15.2.5使用mpstat工具進行多處理器監控

15.2.6CPU監控歸納

15.3記憶體監控詳解

15.3.1VirtualMemory介紹

15.3.2VirtualMemoryPages

15.3.3KernelMemoryPaging

15.3.4kswapd

15.3.5使用vmstat進行記憶體監控

15.3.6記憶體監控歸納

15.4IO監控詳解

15.4.1IO監控介紹

15.4.2讀和寫資料——記憶體分頁

15.4.3MajorandMinorPageFaults(主要分頁錯誤和次要分頁錯誤)

15.4.4TheFileBufferCache(檔案快取區)

15.4.5TypeofMemoryPages

15.4.6WritingDataPagesBacktoDisk

15.4.7監控IO

15.4.8CalculatingIO’sPerSecond(IOPS的計算)

15.4.9RandomvsSequentialIO(隨機順序IO)

15.4.10判斷虛擬記憶體對IO的影響

15.4.11IO監控歸納

Chapter16見微知著:企業級Linux網路監控

16.1Cacti網路監控工具簡介

16.2安裝和設定Cacti

16.2.1安裝輔助工具

16.2.2安裝Cacti

16.3使用Cacti

16.3.1Cacti介面介紹

16.3.2建立監測點

16.3.3檢視監測點

16.3.4為已有Host增加新的監控圖

16.3.5合併多個資料來源到一張圖上

16.3.6使用Cacti外掛程式

Chapter17他山之石:發現企業網路漏洞

17.1發現企業網路漏洞的大致想法

17.1.1基本想法

17.1.2採用網路安全掃描

17.2通訊埠掃描

17.2.1通訊埠掃描技術的基本原理

17.2.2通訊埠掃描技術的主要種類

17.2.3快速安裝Nmap

17.2.4使用Nmap確定開放通訊埠

17.3漏洞掃描

17.3.1漏洞掃描基本原理

17.3.2選擇:網路漏洞掃描與主機漏洞掃描

17.3.3高效使用網路漏洞掃描

17.3.4快速安裝Nessus

17.3.5使用Nessus掃描

PART5企業Linux安全運行維護指令、工具

Chapter18終極挑戰:企業Linux核心建構

18.1企業級Linux核心簡介

18.2下載、安裝和預備核心原始程式碼

18.2.1先決條件

18.2.2下載原始程式碼

18.2.3安裝原始程式碼

18.2.4預備原始程式碼

18.3原始程式碼設定和編譯Linux核心

18.3.1標記核心

18.3.2.config:設定核心

18.3.3訂製核心

18.3.4清理原始程式碼樹

18.3.5複製設定檔

18.3.6編譯核心映射檔案和可載入模組

18.3.7使用可載入核心模組

18.4安裝核心、模組和相關檔案

18.5Linux系統故障處理

18.5.1修復檔案系統

18.5.2重新安裝MBR

18.5.3當系統無法啟動時

18.5.4挽救已安裝的系統

Chapter19神兵利器:企業Linux資料備份及安全工具

19.1安全備份工具

19.1.1Amanda

19.1.2BackupPC

19.1.3Bacula

19.1.4Xtar

19.1.5Taper

19.1.6Arkeia

19.1.7webCDcreator

19.1.8GhostforLinux

19.1.9NeroLINUX

19.1.10mkCDrec

19.2Sudo:系統管理工具

19.3NetCat:網路安全界的瑞士刀

19.4LSOF:隱蔽檔案發現工具

19.5Traceroute:路由追蹤工具

19.6XProbe:作業系統識別工具

19.7SATAN:系統弱點發現工具

AppendixA企業級Linux指令速查指南

AppendixB網路工具資源整理

|

|