新書推薦:

《

数字经济蓝皮书:全球数字经济竞争力发展报告(2023)

》

售價:HK$

189.6

《

中国燃料电池汽车产业实践:政策、技术、建议及展望 中国汽车技术研究中心有限公司

》

售價:HK$

165.6

《

烘焙星球 阿木的手作烘焙日记

》

售價:HK$

105.6

《

WebGIS原理及开发——基于开源框架的WebGIS技术

》

售價:HK$

94.8

《

舵手证券图书 周期与龙头 A股剑客著 解密龙头股周期性循环 游资操盘手法实战解读

》

售價:HK$

201.6

《

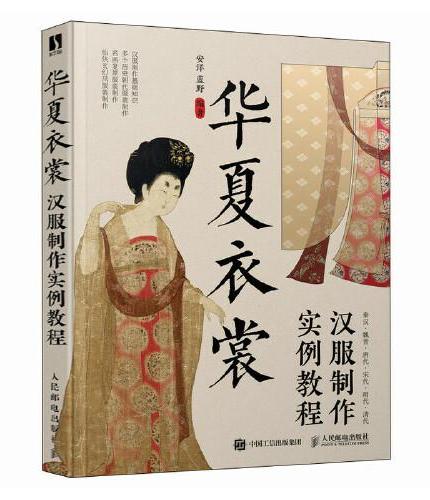

华夏衣裳 汉服制作实例教程

》

售價:HK$

178.8

《

狂飙年代:18世纪俄国的新文化和旧文化(第一卷)

》

售價:HK$

189.6

《

电气线路互联系统(EWIS)设计实践指南 达索析统(上海)信息技术有限公司

》

售價:HK$

178.8

|

| 編輯推薦: |

|

本书为进入IT安全领域的读者奠定坚实的知识基础,不仅可以作为高等学校计算机或信息系统等相关专业本科生的教材,还可作为信息系统、工商管理或其他渴求学习更多IT安全知识的硕士研究生的网络安全读本。

|

| 內容簡介: |

|

本书是一本介绍IT安全的入门教程,旨在介绍与企业安全相关的IT安全知识。全书共分10章,内容包括威胁环境、规划与策略、密码学、安全网络、访问控制、防火墙、主机强化、应用安全、数据保护、事件与灾难响应等。

|

| 目錄:

|

目录

第1章 威胁环境 1

1.1 引言 1

1.1.1 基本安全术语 1

1.2 员工和前员工的威胁 8

1.2.1 为什么员工是危险的 9

1.2.2 员工蓄意破坏 10

1.2.3 员工黑客 11

1.2.4 员工盗窃财务和知识

产权 11

1.2.5 员工敲诈勒索 12

1.2.6 员工性骚扰或种族

骚扰 12

1.2.7 员工滥用计算机和

互联网 13

1.2.8 数据丢失 14

1.2.9 其他的内部

攻击者 14

1.3 恶意软件 15

1.3.1 恶意软件编写者 15

1.3.2 病毒 15

1.3.3 蠕虫 16

1.3.4 混合威胁 18

1.3.5 有效载荷 18

1.3.6 特洛伊木马和Rootkit 19

1.3.7 移动代码 22

1.3.8 恶意软件中的社会

工程 22

1.4 黑客与攻击 25

1.4.1 常见动机 26

1.4.2 剖析黑客 26

1.4.3 攻击中的社会工程 29

1.4.4 拒绝服务攻击 30

1.4.5 技能水平 32

1.5 犯罪的时代 33

1.5.1 职业犯罪 33

1.5.2 诈骗、盗窃与敲诈

勒索 38

1.5.3 盗窃客户和员工的

敏感数据 39

1.6 竞争对手的威胁 41

1.6.1 商业间谍 41

1.6.2 拒绝服务攻击 42

1.7 网络战与网络恐怖 43

1.7.1 网络战 43

1.7.2 网络恐怖 44

1.8 结论 45

1.8.1 思考题 46

1.8.2 实践项目 46

1.8.3 项目思考题 48

1.8.4 案例分析 48

1.8.5 案例讨论题 49

1.8.6 反思题 50

第2章 规划与政策 51

2.1 引言 51

2.1.1 防御 51

2.1.2 管理过程 52

2.1.3 对严格安全管理过程

的需求 54

2.1.4 规划-保护-响应周期 55

2.1.5 规划观 56

2.1.6 战略性的IT安全

规划 59

2.2 合法与合规 60

2.2.1 驱动力 60

2.2.2 萨班斯-奥克斯利

法案 61

2.2.3 隐私保护法 62

2.2.4 数据泄露通知法 65

2.2.5 联邦贸易委员会 65

2.2.6 行业认证 66

2.2.7 PCI-DSS 66

2.2.8 FISMA 66

2.3 组织 67

2.3.1 首席安全官 67

2.3.2 应将安全部署在IT

之内吗 67

2.3.3 高层管理支持 69

2.3.4 与其他部门的关系 69

2.3.5 外包IT安全 71

2.4 风险分析 75

2.4.1 合理的风险 75

2.4.2 经典的风险分析计算 76

2.4.3 经典风险分析计算的

问题 79

2.4.4 风险应对 82

2.5 技术安全架构 83

2.5.1 技术安全架构 83

2.5.2 原则 84

2.5.3 技术安全架构要素 86

2.6 政策驱动实现 87

2.6.1 政策 88

2.6.2 安全政策分类 88

2.6.3 政策制定团队 91

2.6.4 执行准则 91

2.6.5 执行准则的类型 93

2.6.6 异常处理 96

2.6.7 监督 96

2.7 治理框架 102

2.7.1 COSO 103

2.7.2 CobiT 105

2.7.3 ISOIEC 27000系列 107

2.8 结论 108

2.8.1 思考题 109

2.8.2 实践项目 109

2.8.3 项目思考题 111

2.8.4 案例研究 111

2.8.5 案例讨论题 112

2.8.6 反思题 113

第3章 密码学 114

3.1 什么是密码学 114

3.1.1 为保密性而进行

加密 115

3.1.2 术语 115

3.1.3 简单密码 116

3.1.4 密码分析 117

3.1.5 替换与置换密码 118

3.1.6 替换密码 118

3.1.7 置换密码 118

3.1.8 真实世界加密 119

3.1.9 密码与编码 119

3.1.10 对称密钥加密 120

3.1.11 密码学中的人类

问题 122

3.2 对称密钥加密密码 124

3.2.1 RC4 124

3.2.2 数据加密

标准(DES) 125

3.2.3 三重DES(3DES) 126

3.2.4 高级加密

标准(AES) 127

3.2.5 其他对称密钥加密

密码 127

3.3 加密系统标准 130

3.3.1 加密系统 130

3.3.2 初始握手阶段 130

3.3.3 正在进行的通信 131

3.4 协商阶段 132

3.4.1 密码套件选项 132

3.4.2 密码套件策略 133

3.5 初始认证阶段 133

3.5.1 认证术语 133

3.5.2 散列 134

3.5.3 使用MS-CHAP进行

初始认证 135

3.6 生成密钥阶段 137

3.6.1 会话密钥 137

3.6.2 公钥加密保密 137

3.6.3 用公钥加密的对称

公钥密钥 139

3.6.4 用Diffie-Hellman密

钥协议的对称公钥

密钥 140

3.7 消息到消息的认证 141

3.7.1 电子签名 141

3.7.2 公钥加密认证 141

3.7.3 由数字签名的消息

到消息的认证 142

3.7.4 数字证书 145

3.7.5 密钥散列消息

认证码 148

3.7.6 生成与测试HMAC 149

3.7.7 不可抵赖性 150

3.8 量子安全 152

3.9 加密系统 153

3.9.1 虚拟专用网

(VPN) 153

3.9.2 为什么用VPN 154

3.9.3 主机到主机的VPN 154

3.9.4 远程访问VPN 154

3.9.5 站点到站点的VPN 155

3.10 SSLTLS 155

3.10.1 不透明保护 156

3.10.2 廉价操作 156

3.10.3 SSLTLS网关和

远程访问VPN 156

3.11 IPSec 161

3.11.1 IPSec的优势 161

3.11.2 IPSec的传输模式 162

3.11.3 IPSec的隧道模式 163

3.11.4 IPSec安全关联 164

3.12 结论 165

3.12.1 思考题 167

3.12.2 实践项目 168

3.12.3 项目思考题 170

3.12.4 案例研究 170

3.12.5 案例讨论题 172

3.12.6 反思题 172

第4章 安全网络 173

4.1 引言 173

4.1.1 创建安全网络 173

4.1.2 安全网络的未来 175

4.2 DoS攻击 176

4.2.1 拒绝服务,但不是

攻击 177

4.2.2 DoS攻击目标 177

4.2.3 DoS攻击方法 178

4.2.4 防御拒绝服务攻击 185

4.3 ARP中毒 187

4.3.1 正常ARP操作 189

4.3.2 ARP中毒 190

4.3.3 ARP DoS攻击 191

4.3.4 防止ARP中毒 192

4.4 网络访问控制 194

4.4.1 LAN连接 195

4.4.2 访问控制威胁 195

4.4.3 窃听威胁 195

4.5 Ethernet安全 196

4.5.1 Ethernet和802.1X 196

4.5.2 可扩展认证协议 197

4.5.3 RADIUS服务器 199

4.6 无线安全 200

4.6.1 无线攻击 200

4.6.2 未经授权的网络

访问 201

4.6.3 恶意的双重接入点 203

4.6.4 无线拒绝服务 204

4.6.5 802.11i无线LAN

安全 206

4.6.6 核心无线安全协议 208

4.6.7 有线等效保密 209

4.6.8 破解WEP 209

4.6.9 反思 210

4.6.10 Wi-Fi保护访问

(WPATM) 211

4.6.11 预共享密钥(PSK)

模式 214

4.6.12 无线入侵检测系统 215

4.6.13 虚假的802.11安全

措施 216

4.6.14 实现802.11i或WPA

更简单 217

4.7 结论 217

4.7.1 思考题 219

4.7.2 实践项目 219

4.7.3 项目思考题 221

4.7.4 案例研究 221

4.7.5 案例讨论题 222

4.7.6 反思题 222

第5章 访问控制 223

5.1 引言 223

5.1.1 访问控制 223

5.1.2 认证、授权与审计 225

5.1.3 认证 225

5.1.4 超越密码 225

5.1.5 双重认证 225

5.1.6 个人与基于角色的

访问控制 226

5.1.7 组织与人员控制 226

5.1.8 军事与国家安全组织

访问控制 227

5.1.9 多级安全 227

5.2 物理访问与安全 228

5.2.1 风险分析 228

5.2.2 ISOIEC 9.1:

安全区 228

5.2.3 ISOIEC 9.2:设备

安全 233

5.2.4 其他物理安全问题 234

5.3 密码 236

5.3.1 破解密码程序 236

5.3.2 密码策略 237

5.3.3 密码使用与误用 237

5.3.4 密码的终结 243

5.4 访问卡和令牌 243

5.4.1 访问卡 243

5.4.2 令牌 245

5.4.3 邻近访问令牌 245

5.4.4 处理丢失或被盗 245

5.5 生物识别 248

5.5.1 生物识别 248

5.5.2 生物识别系统 249

5.5.3 生物识别错误 251

5.5.4 验证、身份识别和

观察列表 253

5.5.5 生物识别欺骗 254

5.5.6 生物识别方法 256

5.6 加密认证 261

5.6.1 第3章要点 261

5.6.2 公钥基础设施 262

5.7 认证 263

5.7.1 最小权限原则 263

5.8 审计 265

5.8.1 日志 265

5.8.2 读取日志 265

5.9 中央认证服务器 266

5.9.1 对集中认证的需求 266

5.9.2 Kerberos 267

5.10 目录服务器 268

5.10.1 什么是目录服

务器 269

5.10.2 分层数据组织 269

5.10.3 轻量级数据访问

协议 270

5.10.4 使用认证服务器 270

5.10.5 活动目录 271

5.10.6 信任 272

5.11 整体身份管理 273

5.11.1 其他目录服务器和

元目录 273

5.11.2 联合身份管理 273

5.11.3 身份管理 275

5.11.4 信任与风险 278

5.12 结论 278

5.12.1 思考题 280

5.12.2 实践项目 281

5.12.3 项目思考题 283

5.12.4 案例研究 283

5.12.5 案例讨论题 284

5.12.6 反思题 285

第6章 防火墙 286

6.1 引言 286

6.1.1 基本的防火墙操作 286

6.1.2 流量过载的危险 288

6.1.3 防火墙的过滤机制 289

6.2 静态包过滤 289

6.2.1 一次只查看一个

数据包 289

6.2.2 仅查看在Internet和

传输层头的某些

字段 290

6.2.3 静态包过滤的

实用性 291

6.2.4 反思 291

6.3 状态包检测 292

6.3.1 基本操作 292

6.3.2 不尝试打开连接的

数据包 294

6.3.3 尝试打开连接的

数据包 298

6.3.4 连接-打开尝试的

访问控制列表 299

6.3.5 SPI防火墙的反思 302

6.4 网络地址转换 303

6.4.1 嗅探器 303

6.4.2 NAT反思 304

6.5 应用代理防火墙和内容

过滤 305

6.5.1 应用代理防火墙

操作 305

6.5.2 状态包检测防火墙中

的应用内容过滤 307

6.5.3 客户端保护 308

6.5.4 HTTP应用内容

过滤 308

6.5.5 服务器保护 309

6.5.6 其他保护 311

6.6 入侵检测系统和入侵防御

系统 312

6.6.1 入侵检测系统 312

6.6.2 入侵防御系统 314

6.6.3 IPS操作 315

6.7 防病毒过滤和统一的威胁

管理 315

6.8 防火墙架构 319

6.8.1 防火墙类型 320

6.8.2 隔离区(DMZ) 321

6.9 防火墙管理 322

6.9.1 制定防火墙策略 323

6.9.2 实施 324

6.9.3 读取防火墙日志 327

6.9.4 日志文件 327

6.9.5 按规则排序日志

文件 327

6.9.6 回显探测 328

6.9.7 外部对所有的内部

FTP服务器的访问 329

6.9.8 尝试访问内部Web

服务器 329

6.9.9 具有专用IP源地址

的传入数据包 329

6.9.10 容量不足 329

6.9.11 反思 329

6.9.12 日志文件大小 329

6.9.13 记录所有数据包 330

6.10 防火墙过滤问题 330

6.10.1 边界消亡 331

6.10.2 攻击签名与异常

检测 332

6.11 结论 333

6.11.1 思考题 335

6.11.2 实践项目 336

6.11.3 项目思考题 339

6.11.4 案例研究 339

6.11.5 案例讨论题 340

6.11.6 反思题 341

第7章 主机强化 342

7.1 引言 342

7.1.1 什么是主机 342

7.1.2 主机强化的要素 343

7.1.3 安全基准与映像 344

7.1.4 系统管理员 347

7.2 重要的服务器操作系统 352

7.2.1 Windows服务器

操作系统 352

7.2.2 UNIX(包括Linux)

服务器 355

7.3 漏洞与补丁 358

7.3.1 漏洞与漏洞利用 358

7.3.2 修复 359

7.3.3 补丁安装机制 363

7.3.4 打补丁问题 363

7.4 管理用户和组 365

7.4.1 安全管理组的

重要性 365

7.4.2 在Windows中创建

与管理用户和组 366

7.5 管理权限 369

7.5.1 权限 369

7.5.2 Windows中的权限

分配 369

7.5.3 UNIX中组和权限的

分配 371

7.6 生成强密码 372

7.6.1 生成与存储密码 373

7.6.2 破解密码技术 374

7.7 漏洞测试 379

7.7.1 Windows客户端PC

安全 380

7.7.2 客户端PC安全基准 381

7.7.3 Windows操作中心 381

7.7.4 Windows防火墙 382

7.7.5 防病毒和间谍软件

防护 383

7.7.6 实现安全策略 384

7.7.7 保护笔记本电脑 386

7.7.8 集中PC安全管理 388

7.8 结论 391

7.8.1 思考题 392

7.8.2 实践项目 392

7.8.3 项目思考题 394

7.8.4 案例研究 394

7.8.5 案例讨论题 396

7.8.6 反思题 396

第8章 应用安全 397

8.1 应用安全与强化 397

8.1.1 以被入侵应用的特权

执行命令 397

8.1.2 缓冲区溢出攻击 398

8.1.3 少量操作系统与许多

应用 400

8.1.4 强化应用 400

8.1.5 保护自定义应用 403

8.2 WWW与电子商务安全 409

8.2.1 WWW和电子商务

安全的重要性 409

8.2.2 WWW服务与电子

商务服务 410

8.2.3 Web服务器攻击 411

8.2.4 给Web服务器和电子

商务软件及组件打

补丁 413

8.2.5 其他Web网站保护 414

8.2.6 控制部署 415

8.3 Web浏览器攻击 416

8.3.1 增强浏览器安全 420

8.4 电子邮件安全 425

8.4.1 电子邮件内容过滤 425

8.4.2 在何处执行电子邮件

恶意软件与垃圾邮件

过滤 427

8.5 IP语音安全 430

8.5.1 手机间的语音 430

8.5.2 传输与信号 431

8.5.3 SIP和H.323 431

8.5.4 注册 431

8.5.5 SIP代理服务器 431

8.5.6 PSTN网关 432

8.5.7 VoIP威胁 432

8.5.8 窃听 433

8.5.9 拒绝服务攻击 433

8.5.10 假冒来电者 433

8.5.11 黑客和恶意软件

攻击 433

8.5.12 收费欺诈 433

8.5.13 基于IP电话的垃圾

邮件 433

8.5.14 新威胁 434

8.5.15 实现VoIP安全 434

8.5.16 认证 434

8.5.17 保密性加密 435

8.5.18 防火墙 435

8.5.19 NAT问题 436

8.5.20 分离:抗融合 436

8.5.21 Skype VoIP服务 436

8.6 其他用户应用 438

8.6.1 即时消息 438

8.6.2 TCPIP监控应用 439

8.7 结论 441

8.7.1 思考题 441

8.7.2 实践项目 442

8.7.3 项目思考题 444

8.7.4 案例研究 444

8.7.5 案例讨论题 445

8.7.6 反思题 446

第9章 数据保护 447

9.1 引言 447

9.1.1 数据在行业中的

角色 447

9.1.2 保护数据 448

9.2 数据保护:备份 449

9.2.1 备份的重要性 449

9.2.2 威胁 449

9.2.3 备份范围 449

9.2.4 完全备份与增量

备份 453

9.2.5 备份技术 454

9.3 备份介质和RAID 456

9.3.1 磁盘阵列(RAID) 458

9.3.2 RAID级别 458

9.4 数据存储策略 464

9.4.1 电子邮件保留 466

9.4.2 用户培训 469

9.4.3 电子表格 470

9.5 数据库安全 471

9.5.1 关系数据库 471

9.5.2 数据库访问控制 475

9.5.3 数据库审计 476

9.5.4 数据库布局与配置 478

9.5.5 数据加密 479

9.6 数据丢失防护 481

9.6.1 数据采集 481

9.6.2 信息三角测量 484

9.6.3 文档限制 486

9.6.4 数据丢失防护系统 488

9.6.5 员工培训 490

9.6.6 数据销毁 491

9.7 结论 494

9.7.1 思考题 494

9.7.2 实践项目 495

9.7.3 项目思考题 497

9.7.4 案例研究 497

9.7.5 案例讨论题 499

9.7.6 反思题 499

第10章 事件与灾难响应 500

10.1 引言 500

10.1.1 沃尔玛公司和

卡特里娜飓风 500

10.1.2 事件发生 502

10.1.3 事件的严重性 503

10.1.4 速度与准确度 504

10.2 重大事件的入侵响应过程 506

10.2.1 检测、分析与

升级 506

10.2.2 遏制 508

10.2.3 恢复 509

10.2.4 道歉 510

10.2.5 惩罚 510

10.2.6 后验评估 513

10.2.7 CSIRT组织 513

10.2.8 法律注意事项 514

10.2.9 刑事与民法 514

10.2.10 司法管辖区 515

10.2.11 美国联邦司法

制度 515

10.2.12 美国州法律和

地方法律 516

10.2.13 国际法 517

10.2.14 证据和计算机

取证 518

10.2.15 美国联邦网络

犯罪法 519

10.2.16 消息传输的

保密性 520

10.2.17 其他联邦法律 520

10.3 入侵检测系统 520

10.3.1 IDS的功能 521

10.3.2 分布式IDS 523

10.3.3 网络IDS 524

10.3.4 日志文件 526

10.3.5 管理IDS 529

10.3.6 蜜罐 530

10.4 业务连续性计划 534

10.4.1 业务连续性管理

原则 536

10.4.2 业务流程分析 537

10.4.3 测试和更新计划 537

10.5 IT灾难恢复 538

10.5.1 备份设施类型 539

10.5.2 办公室PC 543

10.5.3 恢复数据和程序 543

10.5.4 测试IT灾难恢复

计划 544

10.6 结论 544

10.6.1 思考题 545

10.6.2 实践项目 545

10.6.3 项目思考题 547

10.6.4 案例研究 547

10.6.5 案例讨论题 549

10.6.6 反思题 549

模块A 网络概念 550

A.1 引言 550

A.2 网络抽样 550

A.3 网络协议和弱点 558

A.4 分层标准体系结构中的

核心层 558

A.5 标准体系结构 559

A.6 单网络标准 561

A.7 网络互联标准 563

A.8 网络协议 564

A.9 传输控制协议 568

A.10 用户数据报协议 575

A.11 TCPIP监督标准 576

A.12 应用标准 581

A.13 结论 583

|

| 內容試閱:

|

译 者 序

当今网络环境不乏危险因素,数十亿的客户和其他商业伙伴都能通过互联网访问公司网络,这就给犯罪分子创造了机会,他们也能通过互联网访问数以百万计的公司和个人网络。犯罪分子甚至无须进入公司所在的国家,就能攻击其网站、数据库和核心的信息系统。目前,因为信息技术(IT)部分体现了公司的整体竞争优势,公司越来越依赖它。为了保护公司的IT基础设施免受各种威胁,保证公司的盈利能力,公司必须拥有全面的IT安全策略、完善的程序、强化的应用和安全的硬件,而本书,就是为应对这些问题而编写的。

当拿到本书进行略读时,我眼前一亮,就像打开了一个新视界。它不仅仅语言生动形象,娓娓道来,丝丝入扣,案例吸人眼球,更重要的是把技术和管理理念的诠释与整合上升到了新高度。更打动我的是,本书整体都围绕规划、保护、响应周期进行阐述,看似分散,实则紧凑,整本书的管理理念和技术水乳交融,既突出了组织为了保证安全应采取的策略,又使安全工作人员实施安全操作有章可循,使管理人员和技术人员将抽象的安全管理与实现,变成了组织普遍接受的日常行为,使组织获得最大的收益。本书的安全案例和项目,独特而有说服力,能解决许多IT 从业人员及管理人员的困惑。

本书面向的读者是学生。学生学业有成后,要找工作。当学生咨询从事IT安全的专业人员,公司需要招聘什么样的新员工时,给出的答复是公司需要积极主动的员工,这些员工可以主动自主地学习,具备精湛的技术与技能,且有业务专长。业务专长并不意味着纯粹的管理专长,公司希望员工能深入了解安全管理。员工也想真正掌握防御性的安全技术。公司通常会讲,公司需要从工蜂开始的员工,工蜂员工是从技术开始的。总的来说,本书要为学生提供强有力的管理专长,同时还要使学生牢固掌握安全技术。

本书的大部分内容都是介绍保护对策的技术。但是,即使是对策章节也要求学生学习如何掌握相关技术。本书分为10章,第1章,从宏观角度,描述了当前的威胁环境,从细微的员工威胁、恶意软件威胁、黑客攻击到国家层面的网络战与网络恐怖。第2章以Bruce Schneier的名言为纲展开:安全是一个过程,而非产品。这是信息安全管理界的至理名言。IT安全专业人员的主要工作是防御。保护公司及其资产是一个复杂的过程。在掌握了防御原则并实施之后,要通过详细了解攻击,防御才会有针对性,才能真正保护公司的安全。同样,对股东而言,公司的主要目标是产生利润。IT安全应该是强大且具有保护性的,但同时,IT安全又是透明且不引人注目的。将IT安全比喻成防弹玻璃既形象又贴切。防弹玻璃能起到保护作用,同时又不影响日常工作。同样,IT安全应该时刻保护公司,同时又不妨碍公司的主要目标产生利润。第3~10章从技术层面,讲解安全相关知识。第3章介绍了密码学如何保护通信,确保消息的保密性、真实性和完整性。第4章重点分析网络所遭受的攻击以及攻击者如何恶意改变网络的正常运行。第5章介绍访问控制,它是对系统、数据和对话访问控制的策略驱动。访问安全是从物理安全开始。用保安和监控设备控制楼宇入口点的访问是非常重要的。在楼宇内部控制通向敏感设备的通道也非常重要。控制垃圾处理也很重要,要使攻击者不能通过垃圾桶搜索查找信息。物理安全必须扩展到计算机机房、台式机、移动设备和可移动存储介质。第6章介绍防火墙。防火墙就像电子门的警卫,是任何公司安全的第一道防线。防火墙不仅能提供入侵过滤,阻止攻击包入侵公司,还能进行出口过滤,防止受感染计算机发动外部攻击,对探测攻击做出响应以及防止盗窃知识产权。公司必须仔细规划其防火墙架构,使配置的防火墙能提供最大限度的保护。防火墙通常要记录丢弃的攻击数据包,安全人员应经常查看这些日志记录。第7章介绍主机强化。主机是阻止攻击的最后一道防线。主机是具有IP地址的各种设备。重中之重是要强化所有的主机。对于服务器、路由器和防火墙的强化更应重视,但也不能忽视客户端PC、手机等的强化。鉴于主机强化的复杂性,最重要的是遵循主机正在使用特定版本的操作系统的安全基准,此外,还可以保存经过良好测试的主机映像,然后将这些磁盘映像下载到其他计算机,再对相应计算机进行强化。第8章介绍应用安全。由于在客户端和服务器上运行的应用很多,因此,与主机强化相比,应用的安全强化要做更多的工作。每个应用的强化难度几乎等同于主机的强化。第9章讨论了数据在业务中的作用以及数据的安全存储。第10章从一个典型的灾难响应:沃尔玛在2005年如何应对卡特里娜飓风灾难案例开始,通过讨论传统安全事件和灾难响应来完成整个计划-保护-响应周期,使整本书首尾呼应,默契地成为一个整体。

本书由葛秀慧、杨宏超主译。在翻译本书的过程中,译者尽最大努力忠实原著。参加本书翻译的还有田浩、朱书敏、崔国帅、康驻关、李志伟、张涵和张皓阳。鉴于译者的能力有限,译文难免会存在纰漏,希望各位同行和专家予以批评指正。最后,感谢清华大学出版社的龙启铭编辑,在翻译过程中给予的建议和支持,也感谢清华大学出版社负责本书审校工作的编辑,逐字逐句地仔细检查、校对和修改,提高了译文的质量。

译者

作 者 简 介

Randy J. Boyle是Longwood 大学商业与经济学院的教授。2003年,他获得Florida State 大学的管理信息系统(MIS)博士学位。他还拥有公共管理硕士学位和金融学士学位。他的研究领域包括计算机媒介环境中的欺骗检测、信息保证策略、IT对认知偏见的影响以及IT对知识工作者的影响。他在Huntsville的Alabama大学、Utah大学和Longwood大学都获得了大学教育奖。他的教学主要集中在信息安全、网络和管理信息系统。他是《应用信息安全》和《应用网络实验室》的作者。

Raymond R. Panko是Hawaii大学Shidler商学院的IT管理教授。他讲授的主要课程是网络和安全。在来到大学之前,他是斯坦福研究所(现为SRI国际)的项目经理,在研究所,他为鼠标的发明者Doug Englebart工作。他获得了Seattle大学的物理学学士学位和工商管理硕士学位。他还拥有斯坦福大学的博士学位,他的学位论文是根据美国总统办公室的合同完成的。他作为高级优秀教师,被授予Shidler商学院Dennis Ching奖,他还是Shidler研究员。

致 谢

我们要感谢本书前几版的所有审稿人。他们多年使用本书的前几版,对书的内容了解透彻。他们的建议、推荐和批评使本书得以出版。本书来源于更大的社区,是学术界和研究人员共同的成果。

我们还要感谢为本版图书做出贡献的行业专家。其专业知识和观点增加了对现实世界的反思,这些经验和观点源于多年的实践经验。感谢Matt Christensen,Utah Vally大学的Dan McDonald,Paraben公司的Amber Schroader,BlueCoat Systems公司的Chris Larsen,Grant Thornton的David Glod,Digital Ranch公司的Andrew Yenchik,Stephen Burton和 Susan Jensen,以及Teleperformance Group公司的Morpho和Bruce Wignall。

我们感谢编辑Bob Horan的支持和指导。一位优秀的编辑才能出版优秀的图书。Bob Horan是一位优秀的编辑,所以能出版优秀的书籍。他已经从事编辑工作多年,我们以能与Bob Horan合作为荣。

特别感谢Denise Vaughn、Karin Williams、Ashley Santora和本书的制作团队。大多数读者不能完全体会将作者提供的原始内容转换成读者手中完整图书的过程中,编辑和制作团队所付出的辛勤工作以及他们的奉献精神。Denise、Karin、Ashley和Pearson制作团队的承诺和对细节的关注使本书成为一本优秀的图书。

最后,最重要的是,我(Randy)要感谢Ray。和读者一样,我已经多年使用Ray的书。 Ray的写作风格让学生感觉内容易懂,形象直观。Ray的书很受欢迎,被全美国的教师广泛采用。他的书已成为目前行业中许多从业人员的网络和安全知识的来源。

我很感谢Ray对我的充分信任并和我一起完成本书。我希望本版图书延续了Ray其他书籍的写作风格,内容易懂且实用。与像Ray这样优秀的人一起工作是我的荣幸。

Randy J. Boyle

Raymond R. Panko

前 言

在过去的几十年中,IT安全行业发生了巨大的变化。现在,安全漏洞、数据窃取、网络攻击和信息战已成为主流媒体中的常见新闻报道。以前,在大型组织中,只有少数专家才关注IT安全的专业知识,但现在,安全专业知识已与每个员工息息相关。

IT安全行业的这些巨大变化成为本书出版的原动力。目前,除了已有的攻击之外,新攻击也层出不穷。我们希望本书的最新版本能体现安全行业的这些新变化。

本版的新内容

如果读者使用过本书以前的版本,则会发现自己所熟悉的内容几乎保持未变。但根据审稿人的建议,本书新增了部分内容。更具体地说,审稿人建议书中增加新的案例,每章的最后应有商业案例研究、新的实践项目、最新的新闻文章以及更多与认证相关的信息。

除了上述的内容变化之外,还增加了补充资料,以便本书更适于学生使用,对学生更具吸引力。下面介绍本版新增的内容。

开放案例

第1章的开放案例涉及一系列的数据泄露,它是迄今为止已知的最大数据丢失案例之一。该案例先分析了索尼公司的三次数据泄露事件,然后分析攻击者如何窃取数据,查明攻击背后的可能动机,对攻击者实施逮捕和惩罚,并探究事件对索尼公司的影响。这个案例是当今公司所面临真实威胁环境的一个例证。

商业案例研究

本版在每章的最后都增加了真实的案例研究,以便使商业内容成为焦点。案例研究旨在说明本章所讲的内容如何直接对实际的公司产生影响。在研究每个案例之后,我们会在突出的年度行业报告中找到与案例和章节内容相关的重要结论。案例研究与相关行业报告重要结论的结合,为课堂讨论提供了充足的资料,包括的开放性案例问题也成为指导案例讨论的有力支撑。同时,商业案例研究还为学生提供了应用、分析和综合本章所学内容的机会。

新的实践项目

每一章都有新的或更新的实践项目,这些项目使用最新的安全软件。每个项目都与章节内容直接相关。我们指导学生以屏幕截图来展示自己完成的项目。项目设计要求每个学生在完成项目之后都要有与众不同的屏幕截图。学生所提交的任何共享或重复项目都将一目了然。

最新的新闻文章

每一章都包含扩展和最新的IT安全新闻文章。本书超过80%的新闻文章引自上一版出版之后所发生的故事。

认证的扩展内容

前一版的审稿人建议提供更多的与IT安全认证相关的内容。我们生活在一个靠凭证证明技能以及经验具有合法性的世界。在这方面,安全领域也没有什么不同。为此,我们更新并扩展了第10章的认证相关的热点文章。在IT安全行业中求职的学生很可能需要其中的某种认证。

选用本书的原因

预期的读者

本书是为一学期的IT安全入门课程编写的。主要读者是主修信息系统、计算机科学或计算机信息系统的高年级本科生。本书还适用于信息系统硕士(MSIS)、工商管理硕士(MBA)、会计硕士(MAcc)或其他渴求更多IT安全知识的硕士研究生。

本书旨在为学生提供与企业安全相关的IT安全知识。本书的学习将为进入IT安全领域的学生奠定坚实的知识基础。本书也可以作为网络安全的读本。

先修课程

本书适用于先修了信息系统入门课程的学生。但是在学习本书之前,建议最好先修完网络课程。对于没有学习网络课程的学生,模块A给出了与网络安全相关的重要概念。

即使网络是你学过的先修课程或先修的核心课程,我们仍建议你好好学习模块A。这有助于刷新和强化网络的概念。

技术与管理内容的平衡

我们的学生需要找工作。当学生咨询从事IT安全的专业人员,公司需要招聘什么样的新员工时,给出的答复是非常相似的。公司需要积极主动的员工,这些员工可以主动自主地学习,具备精湛的技术与技能,且有业务专长。

业务专长并不意味着纯粹的管理专长。公司希望员工能深入了解安全管理。员工也想真正掌握防御性的安全技术。公司经常抱怨学过管理课程的学生甚至不知道如何操作状态包检测防火墙,也不知道如何操作其他类型的防火墙。一种常见的说法是我们不会雇用这样的孩子作为安全管理者。之后公司通常会讲,公司需要从工蜂开始的员工,工蜂员工是从技术开始的。

总的来说,我们要使学生具有强有力的管理专长,同时还要使学生牢固掌握使用安全工具的技术。本书的大部分内容都是介绍保护对策的技术。但即使是对策章节也要求学生学习如何掌握相关技术。读者可以通过用或不用每章最后的实践项目来限制技术内容。

本书的组织

本书从分析当今企业所面临的威胁环境开始,这有利于引起学生的关注,然后介绍本书后面要用到的术语。通过讨论威胁环境,知道为了保证安全,需要后面章节所讲的防御。

本书的其余部分按照原有良性的规划-保护-响应周期进行组织。第2章讲规划,第10章介绍事件和灾难响应。第3~9章介绍保护信息系统的对策。

对策部分从密码学一章开始,之所以从密码学开始,是因为加密是与许多其他对策密不可分的部分。密码学后的章节依次介绍安全网络、访问控制、防火墙、主机强化、应用安全和数据保护。总结一下,本书内容是按数据流的流向进行组织的,数据源于网络,通过防火墙,到达主机,最终主机对数据进行处理和存储。

用本书作为教材

本书的内容需要在一学期内完成。这一学期还要留出部分学时用于考试、演示、特邀发言人、实践项目或模块中的资料。为了激发学生的学习兴趣,最好每节课都从一个实践项目的演示开始。

在学习新课程之前,学生最好先预习相关的课程内容。每章都有贴近案例研究的技术和概念资料。我们建议教师在讲授每一章内容之前,先进行简短的阅读测验,或要求学生上交对相关理解题的测试。

幻灯片和要仔细学习的图

幻灯片讲义几乎涵盖了书中的所有内容,当然也包含书中的图。要仔细学习的图可以说是关键内容的总结。幻灯片讲义和书中的图成为学习本书的最大助力。

测试理解题

在每小节后都有对问题理解的测试。通过测试,使学生知道自己是否真正理解了所学内容。如果没能理解,则需要复习。掌握相关内容后,再继续学习新内容。测试项目文件由具体的测试理解题体现。如果学生没有学习某些内容,则会知道某些多选题不会做。

综合思考题

在每章的最后,都有综合思考题,学生需要综合所学的知识才能完成这些习题。这样的习题本质上更有用,因为除了记忆课本内容之外,还需要应用所学的知识。

实践项目

学生经常评论他们最喜欢的课程内容是实践项目。学生之所以喜欢实践项目,是因为他们要用与章节内容相关的流行IT安全软件。每章至少都有两个应用项目和后续的项目思考题。

每个项目都要求学生在项目结束时,用独特的截图作为他们完成项目的证明。每个学生的屏幕截图将包括时间戳、学生姓名或其他唯一标识符。

案例分析

每章都包括真实的案例分析,重点关注IT安全如何影响公司。更具体地说,每个案例分析都旨在说明本章所介绍的内容如何影响公司。每个案例分析都与突出的年度行业报告中的重要结论相关。每章都提供了每个行业报告的链接,用作补充的阅读资料。案例分析和相关行业报告的重要结论也为课堂讨论提供了充足的资料。

案例讨论题

案例分析之后是一系列的开放式问题,用于指导基于案例的课堂讨论。它们为学生提供在真实世界商业案例背景下,应用、分析和综合本章所学内容的机会。

反思题

每章都有两个常见问题,要求学生反思他们到底学到了什么。这些问题使学生有机会在更高层次上全面地思考每章的内容。

嘿!所有攻击软件在哪里

这本书不教学生如何攻入计算机。有专门设计的软件来利用漏洞和访问系统,但本书不包括这类软件。本书的重点是如何主动保护企业系统免受攻击。

有效地保护企业信息系统是一个复杂的过程。要学会如何保护企业信息系统需要学习整本书。一旦学生对如何保护公司系统有了深入的了解,他们就可以准备分析渗透测试软件了。

在第10章,教师有时间可介绍一些攻击。但是如果教导犯罪,请一定要小心。用攻击工具是上瘾的,因为小实验室是学校网络和互联网之间的气隙网络,学生很少只满足在小实验室使用攻击工具。学生的一些公开攻击会导致IT安全课程的禁课。

教师资料

这是一门很难的课程。我们已尽己所能为教师提供资料支持。我们的目标是减少教师准备这门课程必须花费的时间,以便把更多的精力用于讲课。

学习新课程的资料、监测当前事件和管理活跃的研究议程是非常耗时的。我们希望所准备的教师资料,能使教师用最少的准备时间,讲授最高质量的课程。

在线教师资源

在Pearson高等教育网站()上,有下面介绍的所有资料。资料包括幻灯片讲义、测试项目文件、TestGen软件、教师手册和教学大纲示例。

幻灯片讲义

每章都有幻灯片讲义。它们不是几个选定的幻灯片。它们是完整的讲义,有详细的图和解释。在幻灯片中有来自书中漂亮的图。我们创建的幻灯片非常漂亮是不言自明的。

测试项目文件

本书的测试项目文件使具有挑战性的多项选择题考试出题变得很容易。测试项目文件中的问题直接涵盖每一章的测试理解题。这意味着考试直接与本章所讨论的概念相关。

教师手册

教师手册给出了如何讲授本书内容的建议。例如,本书从威胁开始。在第一堂课中,建议教师可以先让学生列出可能攻击自己的人,然后让学生想出一组可能攻击他们的方式。沿着这个思路,自然而然地课堂讨论会触及本章中的概念,如病毒和蠕虫之间的区别。

教学大纲示例

如果你是第一次教这门课程,我们给出了教学大纲的示例。它可以指导你构建课程,也能减少你的课程准备时间。

学生文件

通过访可下载Word格式的学习指南和家庭作业 文件。

通过电子邮件联系我们

请随时给我们发电子邮件。你可以发邮件给联系Randy,或者发邮件联系Ray。如果有问题,也请随时与我们联系。我们也欢迎你提出对下一版的建议和对本版的其他支持。

|

|